netfilter详解_netfilter框架落伍了吗

Hi,大家好,我是编程小6,很荣幸遇见你,我把这些年在开发过程中遇到的问题或想法写出来,今天说一说netfilter详解_netfilter框架落伍了吗,希望能够帮助你!!!。

Netfilter 是一个由Linux 内核提供的框架,可以进行多种网络相关的自定义操作。Netfilter 在 Linux 内核中表现为一系列的hook, 并允许Linux 内核模块注册为回调函数,Linux内核模块通过回调函数操作网络报文。

Netfilter 在内核协议栈的包处理路径上提供了 5 个 hook 点,分别是:

enum nf_inet_hooks {

NF_INET_PRE_ROUTING,

NF_INET_LOCAL_IN,

NF_INET_FORWARD,

NF_INET_LOCAL_OUT,

NF_INET_POST_ROUTING,

NF_INET_NUMHOOKS

};可以在这些 hook 点注册处理函数(handlers)。当有数据包经过 hook 点时, 就会调用相应的 handlers 进行处理

1. 结构体

1.1 nf_hook_ops 结构体

struct nf_hook_ops

{

struct list_head list;

/* User fills in from here down. */

nf_hookfn *hook;

struct module *owner;

u_int8_t pf;

unsigned int hooknum;

/* Hooks are ordered in ascending priority. */

int priority;

};

1.1.1 hook 函数的返回值

hook 函数对包进行判断或处理之后,需要返回一个判断结果

/* Responses from hook functions. */

#define NF_DROP 0

#define NF_ACCEPT 1

#define NF_STOLEN 2

#define NF_QUEUE 3

#define NF_REPEAT 4

#define NF_STOP 5

#define NF_MAX_VERDICT NF_STOP

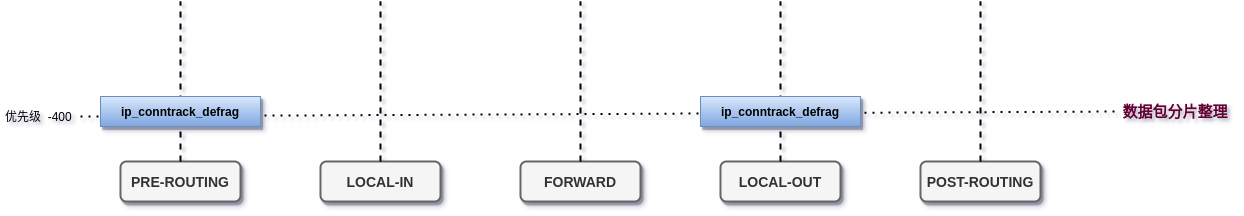

枚举变量 nf_ip_hook_priorities,其定义在 include/linux/netfilter_ipv4.h 文件,在 netfilter 框架下,各个 hook 点上的 hook 函数是以一定的优先级挂在一个链表上的,优先级排序是由高到底

enum nf_ip_hook_priorities {

NF_IP_PRI_FIRST = INT_MIN,

NF_IP_PRI_CONNTRACK_DEFRAG = -400,

NF_IP_PRI_RAW = -300,

NF_IP_PRI_SELINUX_FIRST = -225,

NF_IP_PRI_CONNTRACK = -200,

NF_IP_PRI_MANGLE = -150,

NF_IP_PRI_NAT_DST = -100,

NF_IP_PRI_FILTER = 0,

NF_IP_PRI_SECURITY = 50,

NF_IP_PRI_NAT_SRC = 100,

NF_IP_PRI_SELINUX_LAST = 225,

NF_IP_PRI_CONNTRACK_CONFIRM = INT_MAX,

NF_IP_PRI_LAST = INT_MAX,

};

1. 数据包分片处理

在netfilter框架下,各个hook点上的hook函数是以一定的优先级挂在一个链表上的,优先级排序是由高到底

module_init(nf_defrag_init);

module_exit(nf_defrag_fini);

这里在 PRE-ROUTING 和 LOCAL-OUT 两个 hook 点注册,优先级 -400, 加入到全局函数 nf_hooks 二维数组

static struct nf_hook_ops ipv4_defrag_ops[] = {

{

.hook = ipv4_conntrack_defrag,

.owner = THIS_MODULE,

.pf = PF_INET,

.hooknum = NF_INET_PRE_ROUTING,

.priority = NF_IP_PRI_CONNTRACK_DEFRAG,

},

{

.hook = ipv4_conntrack_defrag,

.owner = THIS_MODULE,

.pf = PF_INET,

.hooknum = NF_INET_LOCAL_OUT,

.priority = NF_IP_PRI_CONNTRACK_DEFRAG,

},

};

1.1 ipv4_conntrack_defrag 函数

static unsigned int ipv4_conntrack_defrag(unsigned int hooknum,

struct sk_buff *skb,

const struct net_device *in,

const struct net_device *out,

int (*okfn)(struct sk_buff *))

{

#if defined(CONFIG_NF_CONNTRACK) || defined(CONFIG_NF_CONNTRACK_MODULE)

#if !defined(CONFIG_NF_NAT) && !defined(CONFIG_NF_NAT_MODULE)

/* Previously seen (loopback)? Ignore. Do this before

fragment check. */

if (skb->nfct)

return NF_ACCEPT;

#endif

#endif

/* Gather fragments. */

if (ip_hdr(skb)->frag_off & htons(IP_MF | IP_OFFSET)) {

if (nf_ct_ipv4_gather_frags(skb,

hooknum == NF_INET_PRE_ROUTING ?

IP_DEFRAG_CONNTRACK_IN :

IP_DEFRAG_CONNTRACK_OUT))

return NF_STOLEN;

}

return NF_ACCEPT;

}今天的分享到此就结束了,感谢您的阅读,如果确实帮到您,您可以动动手指转发给其他人。

上一篇

已是最后文章

下一篇

已是最新文章

![典型生命周期模型_产品生命周期的四个阶段特点[通俗易懂]](https://bianchenghao6.com/blog/wp-content/uploads/2023/03/2023032613475569.jpg)

![腾讯 分布式数据库_腾讯云虚拟主机[通俗易懂]](https://img.mushiming.top/app/bianchenghao6_com/2024-03-14-244bca251e5e4593b4ed6afc29ffbe98.jpg)